Audyt RODO realizuję kompleksowo i przede wszystkim skutecznie wraz ze stosownym protokołem niezgodności.

Audyt RODO

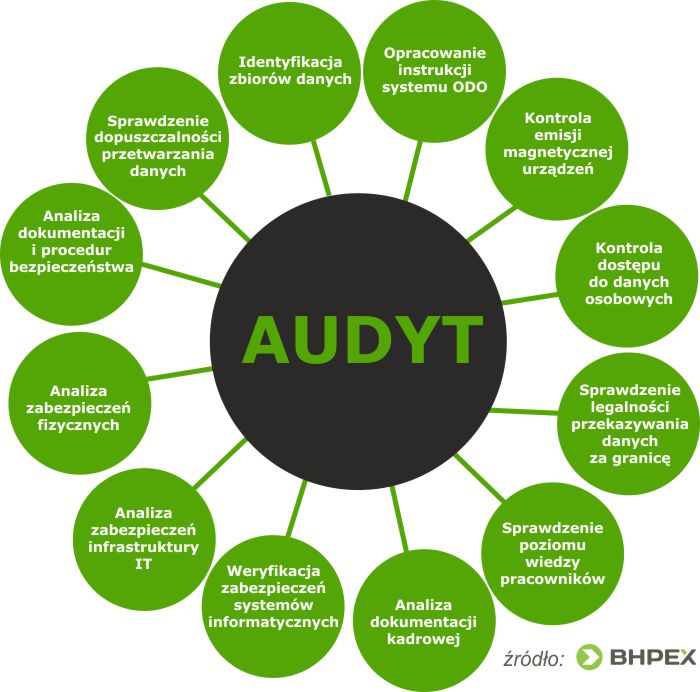

Specjalizuję się w prowadzeniu kompleksowego audytu ochrony danych osobowych. Sprawdzam nie tylko dokumentację, jak to robi większość prawników. Ochrona danych osobowych to przede wszystkim narzędzia (komputery, serwery, sieci komputerowe), które również podlegają audytowi. Jestem informatykiem z kilkunastoletnim doświadczeniem w pracy dla instytucji państwowych. Wdrożyłem systemy bezpieczeństwa dla wielu przedsiębiorców. Moje audyty to sprawdzenie zgodności z wymaganiami rozporządzenia RODO, ustawy o ochronie danych osobowych oraz normy ISO 27001. W ramach audytu, weryfikacji poddawane są:

- Dokumentacja ochrony danych osobowych

- Opracowanie dokumentacji ochrony danych osobowych (Polityka bezpieczeństwa ochrony danych osobowych, Instrukcja zarządzania systemem informatycznym).

- Identyfikacja zbiorów danych.

- Sprawdzenie legalności przekazywania danych za granicę, w tym umowy powierzenia danych oraz upoważnienia do przetwarzania danych osobowych.

- Sprawdzenie poziomu wiedzy pracowników.

- Analiza dokumentacji kadrowej.

- Analiza dokumentacji i procedur bezpieczeństwa (procedury postępowania na wypadek nieprzewidzianych zdarzeń).

- Sprawdzenie dopuszczalności przetwarzania danych.

- Systemy i sieci komputerowe

- Sprawdzenie zabezpieczeń systemów komputerowych (hasła, systemy logowania, oprogramowanie antywirusowe, kontrola dostępności, itp.).

- Kontrola dostępu do danych osobowych (poziomy zabezpieczeń i uprawnień logicznych).

- Kontrola emisji elektromagnetycznej urządzeń (monitory, drukarki, itp).

- Weryfikacja zabezpieczeń systemów informatycznych (badanie odporności na włamania i nieautoryzowany dostęp).

- Analiza zabezpieczeń infrastruktury IT (routery, switche, przełączniki, VPN).

- Analiza zabezpieczeń fizycznych (kontrola dostępu do pomieszczeń, szafy aktowe, itp.).

- Sprawdzenie systemów bezpieczeństwa (awaryjne zasilanie, backup, itp.).

Audyt zgodności prowadzimy w dwóch etapach:

- Audit RODO – ochrony danych osobowych (dokumentacja prawna oraz procedury i instrukcje zarządzania).

- Kontrola bezpieczeństwa teleinformatycznego (urządzenia, systemy, sieć komputerowa).

Reasumując, w ramach audytu ochrony danych osobowych:

- Poddam analizie opracowaną dokumentację ochrony danych osobowych pod kątem jej zgodności z prawem oraz aktualności.

- Zbadam legalność przetwarzania danych osobowych zwykłych oraz wrażliwych.

- Zweryfikuję zakres i cel przetwarzania danych osobowych.

- Sprawdzę merytoryczną poprawność danych i ich adekwatność w stosunku do celu przetwarzania.

- Skontroluję system techniczno-organizacyjny ochrony danych osobowych.

- Poddam analizie procedurę wykonywania kopii zapasowych, zarządzania uprawnieniami oraz określę ich wpływ i zagrożenia na poziom zabezpieczenia zbiorów danych, przetwarzanych w formie elektronicznej.

- Zweryfikuję funkcjonalności używanego oprogramowania oraz poziom ich zabezpieczeń, a w przypadku wykrycia nieprawidłowości, zaproponuję właściwe rozwiązania.

- Sprawdzę poziom zabezpieczeń dla zbiorów danych osobowych przetwarzanych w formie papierowej (np. zamknięcia szaf aktowych, systemy kontroli dostępu, pomieszczenia archiwum).

- Zweryfikuję poziom wiedzy i świadomości pracowników oraz uczestnictwo w szkoleniach.

- Zweryfikuję zawarte umowy z kontrahentami pod kątem ewentualnej konieczności uzupełnienia ich zapisami w zakresie powierzenia danych osobowych.

- Sprawdzę posiadane witryny internetowe pod względem przetwarzania danych osobowych (sklepy internetowe, newslettery, bazy danych, hosting).

- Poddam analizie zabezpieczenia infrastruktury informatycznej (systemy szyfrujące, połączenia VPN, metody logowania, hasła dostępu i wiele innych).

- Dokonam weryfikacji pod względem zabezpieczeń urządzenia brzegowe sieci (routery, switche, drukarki, itp.).

- Dokonam sprawdzenia promieniowania elektromagnetycznego urządzeń peryferyjnych (monitory, drukarki) pod względem podglądu przez nieuprawnione podmioty.