ACL

Access Control List, ACL (ang.) – lista kontroli dostępu. W systemach uniksowych poprzez rozszerzenie możliwości systemu plików, umożliwia bardziej rozbudowaną i dokładną kontrolę dostępu do plików, w porównaniu do standardowych uprawnień w systemie.

ACL Unix

Standardowe uprawnienia w systemie plików systemu Unix obejmują tylko: zapis, odczyt oraz wykonanie. Każde z uprawnień możemy definiować dla: właściciela pliku (ang. owner), grupy, do której ten plik należy (ang. group) oraz pozostałych użytkowników (ang. others).

ACL Windows

Natomiast za pomocą ACL możemy ustawić te trzy uprawnienia dla dowolnego użytkownika i grupy. Często ACL definiuje też inne uprawnienia. ACL w Windows 2000 (system plików NTFS) definiuje m.in. prawo do przejęcia własności pliku.

ACL w sieciach

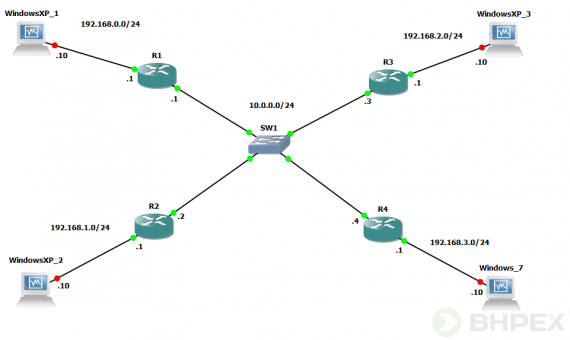

Listy ACL (typu podstawowego i rozszerzonego) wykorzystywane są także do tworzenia reguł filtrujących ruch sieciowy w routerach.

ACL używane są przede wszystkim do filtrowania ruchu. Z domyślnie skonfigurowanym routingiem mamy pełną komunikację w sieci w zakresie podsieci znajdujących się w tablicy routingu. Istnieją natomiast konkretne scenariusze, w których byśmy chcieli ograniczyć dostęp do pewnych obszarów w sieci. Przykładowo, będąc podłączonymi do Internetu byłoby rozsądnie domyślnie odrzucać wszystkie przychodzące stamtąd pakiety, a akceptować tylko te pożądane.

W przypadku filtrowania, ACL jako mechanizm kontrolny możemy umieścić w trzech miejscach:

- inbound ACL – może być zaaplikowana inbound, czyli na interfejsie wejściowym urządzenia sieciowego. W takim przypadku filtrowanie następuje jeszcze zanim pakiet zostanie przekazany do procesu switchingu i routingu.

- outbound ACL – może być zaaplikowana outbound, czyli na interfejsie wyjściowym urządzenia sieciowego. W takim przypadku filtrowanie następuje już po przełączeniu pakietu i po podjęciu wszelkich decyzji związanych z routingiem.

- VTY ACL – może być zaaplikowana do linii VTY, czyli do wirtualnego interfejsu, które urządzenia sieciowe wykorzystują do obsługiwania połączeń telnet oraz SSH. Takie zastosowanie ACL świetnie się sprawdza do zabezpieczania dostępu administracyjnego do urządzeń sieciowych.